Tugas Kuliah

Wednesday, 16 December 2020

Tuesday, 24 November 2020

Tugas pertemuan10 ADM jaringan

STUDI KASUS - TUGAS INDIVIDUAL

Saya mendapatkan tugas studi kasus merancang jaringan pada suatu perusahaan, berikut ini tugasnya :

Perusahaan XYZ memiliki 3 kantor Cabang. Pada kantor cabang 1 memiliki 14

komputer yang terhubung menggunakan kabel serta terdapat 5 Laptop yang

terhubung menggunakan media Wireless. Sedangkan pada kantor cabang 2, memiliki

20 komputer yang terhubung menggunakan kabel. Dan kantor cabang 3 memiliki 10

komputer.

Skema jaringan pada perusahaan tersebut :

Setelah itu koding semua routernya dengan memasukan IP, EIGRP dan DHCP, berikut ini adalah hasil kodingan disemua routernya :

Router 1 (Cabang 1)

Router>en

Router#conf t

Router(config)#hostname R1

R1(config)#int s0/0/1

R1(config-if)#ip add 10.20.2.1 255.255.255.252

R1(confif-if)#no shutdown

R1(config-if)#ex

R1(config) int s0/1/0

R1(config-if)#ip add 10.20.1.5 255.255.255.252

R1(config-if)#no shutdown

R1(Config)int g0/0

R1(Config-if)#ip add 10.1.20.1 255.255.255.224

R1(config-if)#no shutdown

R1(Config-if)#ex

R1(config)#router eigrp 1

R1(config-router)#network 10.20.1.0

R1(config-router)#network 10.20.2.0

R1(config-router)#network 10.1.20.0

R1(config-router)#no auto-summary

R1(config-router)#ex

R1(config)#ip dhcp pool cabang1

R1(dhcp-config)#default-router 10.1.20.1

R1(dhcp-config)#dns-server 10.1.20.1

R1(dhcp-config)#network 10.1.20.0 255.255.255.224

R1(dhcp-router)#ex

Router>en

Router#conf t

Router(config)#hostname R1

R1(config)#int s0/0/1

R1(config-if)#ip add 10.20.2.1 255.255.255.252

R1(confif-if)#no shutdown

R1(config-if)#ex

R1(config) int s0/1/0

R1(config-if)#ip add 10.20.1.5 255.255.255.252

R1(config-if)#no shutdown

R1(Config)int g0/0

R1(Config-if)#ip add 10.1.20.1 255.255.255.224

R1(config-if)#no shutdown

R1(Config-if)#ex

R1(config)#router eigrp 1

R1(config-router)#network 10.20.1.0

R1(config-router)#network 10.20.2.0

R1(config-router)#network 10.1.20.0

R1(config-router)#no auto-summary

R1(config-router)#ex

R1(config)#ip dhcp pool cabang1

R1(dhcp-config)#default-router 10.1.20.1

R1(dhcp-config)#dns-server 10.1.20.1

R1(dhcp-config)#network 10.1.20.0 255.255.255.224

R1(dhcp-router)#ex

R1(config)#do wr

Building configuration...

[OK]

Router 2 (Cabang2)

Router>en

Router#conf t

Router(config)#hostname R2

R2(config)#int s0/1/0

R2(config-if)#ip add 10.20.1.6 255.255.255.252

R2(config-if)#no shutdown

R2(config-if)#ex

R2(config)#int s0/1/1

R2(config-if)#ip add 10.20.3.10 255.255.255.252

R2(config-if)#no shutdown

R2(config-if)#ex

R2(config)#int g0/0

R2(config-if)#ip add 10.2.20.1 255.255.255.224

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)#router eigrp 1

R2(config-router)#network 10.2.20.0

R2(config-router)#network 10.20.1.0

R2(config-router)#network 10.20.3.0

R2(config-router)#no auto-summary

R2(config-router)#ex

R2(config)#ip dhcp pool cabang2

R2(dhcp-config)#default-router 10.2.20.1

R2(dhcp-config)#dns-server 10.2.20.1

R2(dhcp-config)#network 10.2.20.0 255.255.255.224

R2(dhcp-config)#ex

Router>en

Router#conf t

Router(config)#hostname R2

R2(config)#int s0/1/0

R2(config-if)#ip add 10.20.1.6 255.255.255.252

R2(config-if)#no shutdown

R2(config-if)#ex

R2(config)#int s0/1/1

R2(config-if)#ip add 10.20.3.10 255.255.255.252

R2(config-if)#no shutdown

R2(config-if)#ex

R2(config)#int g0/0

R2(config-if)#ip add 10.2.20.1 255.255.255.224

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)#router eigrp 1

R2(config-router)#network 10.2.20.0

R2(config-router)#network 10.20.1.0

R2(config-router)#network 10.20.3.0

R2(config-router)#no auto-summary

R2(config-router)#ex

R2(config)#ip dhcp pool cabang2

R2(dhcp-config)#default-router 10.2.20.1

R2(dhcp-config)#dns-server 10.2.20.1

R2(dhcp-config)#network 10.2.20.0 255.255.255.224

R2(dhcp-config)#ex

R2(config)# do wr

Building configuration...

[OK]

Router 3 (Cabang3)

Router>en

Router#conf t

Router(config)#hostname R3

R3(config)#int s0/1/1

R3(config-if)#ip add 10.20.3.9 255.255.255.252

R3(config-if)#no shutdown

R3(config-if)#ex

R#(config)#int s0/0/1

R3(config-if)#ip add 10.12.2.2 255.255.255.252

R3(config-if)#no shutdown

R3(config-if)#ex

R3(config)#int g0/0

R3(config-if)#ip add 10.3.20.1 255.255.255.240

R3(config-if)#no shutdown

R3(config-if)#ex

R3(config)#router eigrp1

R3(config-router)#network 10.20.2.0

R3(config-router)#network 10.20.3.0

R3(config-router)#network 10.3.20.0

R3(config-router)#no auto-summary

R3(config-router)#ex

R3(config)#ip dhcp pool cabang3

R3(dhcp-config)#default-router 10.3.20.1

R3(dhcp-config)#dns-server 10.3.20.1

R3(dhcp-config)#network 10.3.20.0 255.255.255.240

R3(dhcp-config)#ex

Router>en

Router#conf t

Router(config)#hostname R3

R3(config)#int s0/1/1

R3(config-if)#ip add 10.20.3.9 255.255.255.252

R3(config-if)#no shutdown

R3(config-if)#ex

R#(config)#int s0/0/1

R3(config-if)#ip add 10.12.2.2 255.255.255.252

R3(config-if)#no shutdown

R3(config-if)#ex

R3(config)#int g0/0

R3(config-if)#ip add 10.3.20.1 255.255.255.240

R3(config-if)#no shutdown

R3(config-if)#ex

R3(config)#router eigrp1

R3(config-router)#network 10.20.2.0

R3(config-router)#network 10.20.3.0

R3(config-router)#network 10.3.20.0

R3(config-router)#no auto-summary

R3(config-router)#ex

R3(config)#ip dhcp pool cabang3

R3(dhcp-config)#default-router 10.3.20.1

R3(dhcp-config)#dns-server 10.3.20.1

R3(dhcp-config)#network 10.3.20.0 255.255.255.240

R3(dhcp-config)#ex

R3(config)#do wr

Building configuration...

[OK]

Setelah semua router di koding selanjutnya buka semua pc dan laptop ganti IP Configuration yang tadinya static menjadi DHCP

Setelah selesai lakukan percobaan ping antar pc yang ada di cabang 1 ke cabang 2 dan cabang 3

SS Hasil ping PC cabang 1 ke cabang 2

SS Hasil ping PC cabang 3 ke cabang 1

SS Hasil ping PC cabang 3 ke cabang 2

Setelah selesai lakukan percobaan ping antar pc yang ada di cabang 1 ke cabang 2 dan cabang 3

SS Hasil ping PC cabang 1 ke cabang 2

SS Hasil ping PC cabang 3 ke cabang 1

SS Hasil ping PC cabang 3 ke cabang 2

Wednesday, 14 October 2020

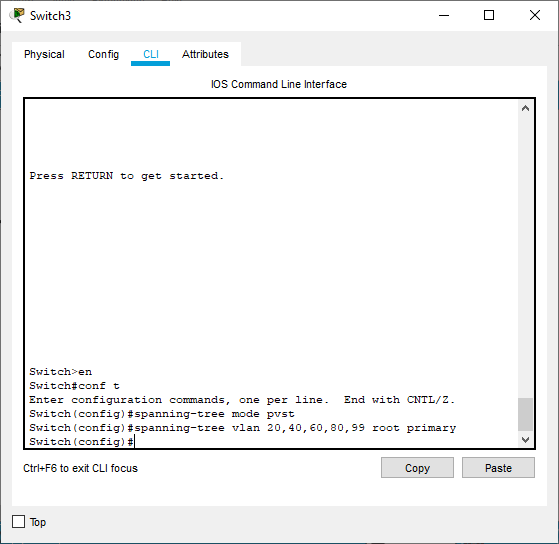

Configuring Rapid PVST+

Soal

1. Pastikan redundancy pada S1 dan S3 berjalan sesuai

dengan fungsinya.

2. Dokumentasikan konfigurasi yang digunakan dalam

membangun jaringan Rapid PVST+ (RPVST+)

3. Upload konfigurasi jaringan Rapid PVST+ yang telah

berjalan kedalam blog

1. Pastikan redundancy pada S1 dan S3 berjalan sesuai

dengan fungsinya.

2. Dokumentasikan konfigurasi yang digunakan dalam

membangun jaringan Rapid PVST+ (RPVST+)

3. Upload konfigurasi jaringan Rapid PVST+ yang telah

berjalan kedalam blog

1. Buat desain jaringan seperti berikut dan ikuti pengaturan IP Address, Subnet Mask dan Default Gateway dan VLAN pada addressing table.

|

| Desain |

|

| Addresing Table |

|

| Penempatan Port pada Switch 2 |

2. Matikan semua ports dengan menggunakan perintah shutdown dan gunakan perintah interface-range untuk mempermudah langkah ini. Lakukan pada setiap Switch.

3. Konfigurasi dasar parameter S1, S2, S3.

4. Konfigurasi PC1, PC2, PC3 dengan menggunakan IP address, subnet mask dan gateway pada Addressing Table diatas.

5. Konfigurasi VTP pada ketiga switch menggunakan tabel dibawah ini.

6. Konfigurasi Trunk dan Native VLAN pada setiap Switch.

7. Buatlah Vlan seperti dibawah ini.

8. Verifikasi VLAN dengan menggunakan perintah show vlan brief pada S2 dan S3 untuk mengetahui apakah VLAN telah dibagikan pada Switch Client.

9. Konfigurasi IP address pada ketiga Switch

10. Tentukan port switch untuk VLAN pada setiap PC di S2.

11. Aktifkan Port-Port yang ingin digunakan pada S2.

12. Atur Priority untuk Vlan 1, 10, 20, dan 30 pada S1 ke 4096.

13. Ubah Konfigurasi IP PC3 menjadi 172.17.99.23 255.255.255.0 dan atur port Fa0/6 ke VLAN 99.

14. Lakukan PING dari S2 ke PC jika PING success 100 percent maka langkah ini telah berhasil.

15. Konfigurasi PVST Rapid Spanning Tree Protocol menggunakan perintah di bawah ini dan lakukan pada setiap switch.

16. Terakhir lakukan tes PING dari PC3 ke S1, jika ping telah berhasil lalu matikan port fa0/1 dan fa0/3, PING akan tetap berjalan walaupun port tersebut telah dimatikan. Perbedaan mode Rapid-PVST dengan mode Default adalah kalau mode Default pada saat tes PING dan kemudian port tersebut diputus maka akan terjadi RTO (Request Timed Out) yang cukup lama sedangkan mode Rapid-PVST RTO (Request Timed Out) hanya akan terjadi sebentar saja bahkan tidak sama sekali.

Sekian dan terimakasih.

Wednesday, 7 October 2020

Konfigurasi PVST+

Assalammu’alaikum, Selamat Pagi/Siang/Sore/Malam Semuanya.

- Aplikasi yg dibutuhkan yaitu Cisco packet Tracer bebas untuk versinya disini saya menggunakan Cisco Packet Tracer Versi 7.2.1

- Buka aplikasi Cisconya

- Setelah dibuka, kita buat desain skema jaringannya seperti ini, Untuk perangkatnya ada 3 PC dan 3 Switch

- Buatlah VLAN 10, 20, 30, 40, 50, 60, 70, 80 dan 99 pada semua switch, untuk konfigurasinya :

S1(config)# vlan 10 S1(config-vlan)# vlan 20 S1(config-vlan)# vlan 30 S1(config-vlan)# vlan 40 S1(config-vlan)# vlan 50 S1(config-vlan)# vlan 60 S1(config-vlan)# vlan 70 S1(config-vlan)# vlan 80 S1(config-vlan)# vlan 99

- Buat VLAN 10, 20, 30, 40, 50, 60, 70, 80 dan 99 pada Switch 1

- Buat VLAN 10, 20, 30, 40, 50, 60, 70, 80 dan 99 pada Switch 2

- Buat VLAN 10, 20, 30, 40, 50, 60, 70, 80 dan 99 pada Switch 3

- Aktifkan mode access pada S1, S2, dan S3, dan mendaftarkan access vlan-vlan yang telah ditentukan, untuk konfiguasinya :

S1(config)# interface f0/6 S1(config-if)# switchport mode access S1(config-if)# switchport access vlan 30 S1(config-if)# no shutdown S2(config)# interface f0/18 S2(config-if)# switchport mode access S2(config-if)# switchport access vlan 20 S2(config-if)# no shutdown S3(config)# interface f0/11 S3(config-if)# switchport mode access S3(config-if)# switchport access vlan 10 S3(config-if)# no shutdown

- Aktifkan mode trunk native VLAN 99 pada S1, S2, dan S3 untuk konfigurasinya :

S1(config)# interface range f0/1-4 S1(config-if-range)# switchport mode trunk S1(config-if-range)# switchport trunk native vlan 99 S2(config)# interface range f0/1-4 S2(config-if-range)# switchport mode trunk S2(config-if-range)# switchport trunk native vlan 99 S3(config)# interface range f0/1-4 S3(config-if-range)# switchport mode trunk S3(config-if-range)# switchport trunk native vlan 99

- Masukkan IP Address terhadap VLAN 99 pada S1, S2 dan S3, untuk konfigurasinya :

S1(config)# interface vlan99 S1(config-if)# ip address 172.31.99.1 255.255.255.0 S2(config)# interface vlan99 S2(config-if)# ip address 172.31.99.2 255.255.255.0 S3(config)# interface vlan99 S3(config-if)# ip address 172.31.99.3 255.255.255.0

- Selanjutnya Konfigurasi STP dan PVST+ Load Balancing

S1 prioritas VLAN 1, 10, 30, 50 dan 70 S2 secondary untuk semua VLAN S3 prioritas VLAN 20, 40, 60, 80 dan 99

- Untuk Konfigurasinya :

S1(config)# spanning-tree mode pvst S1(config)# spanning-tree vlan 1,10,30,50,70 root primary S2(config)# spanning-tree mode pvst S2(config)# spanning-tree vlan 1,10,20,30,40,50,60,70,80,99 root secondary S3(config)# spanning-tree mode pvst S3(config)# spanning-tree vlan 20,40,60,80,99 root primary

- Lalu Konfigurasi Portfast dan BPDU Guard, Untuk Konfigurasinya :

S1(config)# interface f0/6 S1(config-if)# spanning-tree portfast S1(config-if)# spanning-tree bpduguard enable S2(config)# interface f0/18 S2(config-if)# spanning-tree portfast S2(config-if)# spanning-tree bpduguard enable S3(config)# interface f0/11 S3(config-if)# spanning-tree portfast S3(config-if)# spanning-tree bpduguard enable

- Terakhir, Konfigurasi IP address Pada Setiap PC untuk konfifurasinya:

PC1 IP ADDRESS : 172.31.10.21 SUBNET MASK : 255.255.255.0

PC2 IP ADDRESS : 172.31.20.22 SUBNET MASK : 255.255.255.0

PC3 IP ADDRESS : 172.31.30.23 SUBNET MASK : 255.255.255.0

Sekian informasi yang bisa saya sampaikan mengenai konfigurasi PVST+

kurang lebihnya mohon maaf..

Mudah-Mudahan Semunya Sehat terus yaa..Aamiin

Wassalammu’alaikum Warahmatullahi Wabarakatuh

Thursday, 1 October 2020

Membuat Konfigurasi Legacy Inter-VLAN Routing

Konfigurasi Legacy Inter-VLAN Routing berfungsi untuk menghubungkan dua buah VLAN yang berbeda dengan melalui enkapsulasi pada router.

Dan berikut adalah langkah-langkah konfigurasinya:

1. Buka aplikasi Cisco Paket Tracer

2. Lalu, buatlah desain skema jaringannya seperti gambar beriku

Dan berikut adalah langkah-langkah konfigurasinya:

1. Buka aplikasi Cisco Paket Tracer

2. Lalu, buatlah desain skema jaringannya seperti gambar beriku

3. Setting IP Configuration pada PC 1 dan 3

- PC 1

IP Address : 172.17.0.21

Subnet Mask : 255.255.255.0

Default Gateway : 172.17.0.1 - PC 3

IP Address : 172.17.30.23

Subnet Mask : 255.255.255.0

Default Gateway : 172.17.30.1

4. Buat Database VLAN 10 dan 30 melalui Switch- Berikut perintahnya di CLI :enable

conf t

vlan 10

vlan 30

int range f0/1,f0/11

switchport access vlan 10

int range f0/2,f0/6

switchport access vlan 30

end5. Routing static dan enkapsulasi database VLAN melalui RouterBerikut perintahnya dienable

conf t

int f0/0.10

encapsulation dot1q 10

ip address 172.17.0.1 255.255.255.0

int f0/0

no sh

int f0/1.30

encapsulation dot1q 30

ip address 172.17.30.1 255.255.255.0

int f0/1

no sh

end6. VLAN trunking pada switchBerikut perintahnya dienable

conf t

int range f0/1-2

switchport mode trunk

end7. Tunggu beberapa saat hingga proses selesai (nb : bulatan yang berwarna oranye berubah warna menjadi hijau).8. Cek koneksi jaringan pada masing-masing perangkat ke perangkat lainnya dengan menggunakan PDU Message atau Command Prompt.9. Selesai.

Terimakasih.

Wednesday, 23 September 2020

Perbedaan Keamanan Wireless

WEP (Wired Equivalent Privacy)

WEP adalah suatu metode pengamanan jaringan nirkabel, merupakan standar keamanan & enkripsi pertama yang digunakan pada wirelessEnkripsi WEP menggunakan kunci yang dimasukkan (oleh administrator) ke klien maupun access point. Kunci ini harus cocok dari yang diberikan akses point ke client, dengan yang dimasukkan client untuk authentikasi menuju access point, dan WEP mempunyai standar 802.11b.

WEP terdiri dari dua tingkatan yakni kunci 64 bit, dan 128 bit. Sebenarnya kunci rahasia pada kunci WEP 64 bit hanya 40 bit, sedang 24bit merupakan Inisialisasi Vektor (IV). Demikian juga pada kunci WEP 128 bit, kunci rahasia terdiri dari 104bit.WEP merupakan sistem keamanan yang lemah. Namun WEP dipilih karena telah memenuhi standar dari 802.11 yakni :

WEP terdiri dari dua tingkatan yakni kunci 64 bit, dan 128 bit. Sebenarnya kunci rahasia pada kunci WEP 64 bit hanya 40 bit, sedang 24bit merupakan Inisialisasi Vektor (IV). Demikian juga pada kunci WEP 128 bit, kunci rahasia terdiri dari 104bit.WEP merupakan sistem keamanan yang lemah. Namun WEP dipilih karena telah memenuhi standar dari 802.11 yakni :

- Exportable

- Reasonably strong

- Self-Synchronizing

- Computationally Efficient

- Optional

Fungsi WEP

WEP ini dapat digunakan untuk verifikasi identitas pada authenticating station. WEP juga dapat digunakan untuk data encryption.

Kelebihan WEP

Saat user hendak mengkoneksikan laptopnya, user tidak melakukan perubahan setting apapun, semua serba otomatis, dan saat pertama kali hendak browsing, user akan diminta untuk memasukkan Username dan password Hampir semua komponen wireless sudah mendukung protokol ini. 9.

WPA (Wi-Fi Protected Access)

Suatu sistem yang juga dapat diterapkan untuk mengamankan jaringan nirkabel. Metode pengamanan dengan WPA ini diciptakan untuk melengkapi dari sistem yang sebelumnya, yaitu WEP. WPA mengimplementasikan layer dari IEEE, yaitu layer 802.11i. Nantinya WPA akan lebih banyak digunakan pada implementasi keamanan jaringan nirkabel.

Teknik WPA didesain menggantikan metode keamanan WEP, yang menggunakan kunci keamanan statik, dengan menggunakan TKIP (Temporal Key Integrity Protocol) yang mampu berubahsecara dinamis. Protokol TKIP akan mengambil kunci utama sebagai starting point yang kemudian secara reguler berubah sehingga tidak ada kunci enkripsi yang digunakan dua kali.

Jenis WPA

a. WPA

WPA-PSK adalah security yang lebih update dari WEP. WPA-PSK mempunyai decryption yang ada pada WEP. WPA-PSK menambahkan security yang lebih pada wireless anda. WPA-PSK masih bisa dicrack atau disadap, tetapi mengambil masa lebih lama dari WEP. Panjang key adalah 8-63, anda boleh memasukkan sama ada 64 hexadecimal atau ASCII(seperti biasa).Meningkatkan enkripsi data dengan teknik Temporal Key Integrity Protocol (TKIP). enkripsi yang digunakan masih sama dengan WEP yaitu RC4, karena pada dasarnya WPA ini merupakan perbaikan dari WEP dan bukan suatu level keamanan yang benar - benar baru, walaupun beberapa device ada yang sudah mendukung enkripsi AES yaitu enkripsi dengan keamanan yang paling tinggi.Kelemahan WPA

Kelemahan WPA sampai saat ini adalah proses kalkulasi enkripsi/dekripsi yang lebih lama dan data overhead yang lebih besar. Dengan kata lain, proses transmisi data akan menjadi lebih lambat dibandingkan bila Anda menggunakan protokol WEP Belum semua wireless mendukung, biasanya butuh upgrade firmware, driver atau bahkan menggunakan software tertentu.

b. WPA2-PSK

WPA2 adalah sertifikasi produk yang tersedia melalui Wi-Fi Alliance. WPA2 Sertifikasi hanya menyatakan bahwa peralatan nirkabel yang kompatibel dengan standar IEEE 802.11i. WPA2 sertifikasi produk yang secara resmi menggantikan wired equivalent privacy (WEP) dan fitur keamanan lain yang asli standar IEEE 802.11. WPA2 tujuan dari sertifikasi adalah untuk mendukung wajib tambahan fitur keamanan standar IEEE 802.11i yang tidak sudah termasuk untuk produk-produk yang mendukung WPA.

Sedangkan WPA2-PSK adalah security terbaru untuk wireless, dan lebih bagus dari WEP dan WPA-PSK, tetapi masih bisa untuk dicrack atau disadap tetapi memakan waktu yang sangat lama. Dalam WPA2-PSK ada dua jenis decryption, Advanced Encryption Standard (AES) dan Temporal Key Integrity Protocol (TKIP). TKIP banyak kelemahan oleh itu lebih baik anda gunakan AES. Panjang key adalah 8-63, anda boleh memasukkan sama dengan 64 hexadecimal atau ASCII(seperti biasa).

HOSTPOT

Pengertian Hotspot adalah lokasi fisik dimana orang dapat mendapatkan akses Internet, biasanya menggunakan teknologi WI-FI, melalui jaringan area lokal nirkabel (Wireless Local Area Network, disingkat WLAN) menggunakan router yang terhubung ke penyedia layanan internet (Internet Service Provider, disingkat ISP).

Hotspot biasanya ditemukan di bandara, toko buku, cafe, mall, hotel, rumah sakit, perpustakaan, restoran, supermarket, stasiun kereta api, dan tempat umum lainnya. Selain itu, banyak juga sekolah dan universitas yang menyediakan fasilitas hotspot untuk siswa/mahasiswa mereka.

Banyak hotel di seluruh dunia termasuk di Indonesia menyediakan fasilitas hotspot untuk tamu mereka, atau cafe yang menyediakan hotspot sebagai layanan tambahan untuk kenyamanan pelanggan mereka, atau perusahaan yang menyediakan hotspot di area tertentu untuk tujuan komersial, misalnya saja Wifi.id milik telkom.

MAC Address Filtering merupakan metode filtering untuk membatasi hak akses dari MAC Address yang bersangkutanHampir setiap wireless access point maupun router difasilitasi dengan keamanan MAC Filtering. MAC filters ini juga merupakan metode sistem keamanan yang baik dalam WLAN, karena peka terhadap jenis gangguan seperti:pencurian pc card dalam MAC filter dari suatu access pointsniffing terhadap WLAN.

MAC filter fungsinya untuk menseleksi komputer mana yang boleh masuk kedalam jaringan berdasarkan MAC Address. Bila tidak terdaftar, tidak akan bisa masuk ke jaringan MAC filter Address akan membatasi user dalam mengakses jaringan wireless. Alamat MAC dari perangkat komputer user akan didaftarkan terlebih dahulu agar bisa terkoneksi dengan jaringan wireless.

Kelemahan MAC Filter

MAC Address bisa di ketahui dengan software kisMAC. Setelah diketahui MAC Address bisa ditiru dan tidak konflik walau ada banyak MAC Address sama terkoneksi dalam satu AP.

Pengertian Hotspot adalah lokasi fisik dimana orang dapat mendapatkan akses Internet, biasanya menggunakan teknologi WI-FI, melalui jaringan area lokal nirkabel (Wireless Local Area Network, disingkat WLAN) menggunakan router yang terhubung ke penyedia layanan internet (Internet Service Provider, disingkat ISP).

Hotspot biasanya ditemukan di bandara, toko buku, cafe, mall, hotel, rumah sakit, perpustakaan, restoran, supermarket, stasiun kereta api, dan tempat umum lainnya. Selain itu, banyak juga sekolah dan universitas yang menyediakan fasilitas hotspot untuk siswa/mahasiswa mereka.

Banyak hotel di seluruh dunia termasuk di Indonesia menyediakan fasilitas hotspot untuk tamu mereka, atau cafe yang menyediakan hotspot sebagai layanan tambahan untuk kenyamanan pelanggan mereka, atau perusahaan yang menyediakan hotspot di area tertentu untuk tujuan komersial, misalnya saja Wifi.id milik telkom.

MAC Address Filtering merupakan metode filtering untuk membatasi hak akses dari MAC Address yang bersangkutanHampir setiap wireless access point maupun router difasilitasi dengan keamanan MAC Filtering. MAC filters ini juga merupakan metode sistem keamanan yang baik dalam WLAN, karena peka terhadap jenis gangguan seperti:pencurian pc card dalam MAC filter dari suatu access pointsniffing terhadap WLAN.

MAC ADDRESS FILTERING

Fungsi MAC FilterMAC filter fungsinya untuk menseleksi komputer mana yang boleh masuk kedalam jaringan berdasarkan MAC Address. Bila tidak terdaftar, tidak akan bisa masuk ke jaringan MAC filter Address akan membatasi user dalam mengakses jaringan wireless. Alamat MAC dari perangkat komputer user akan didaftarkan terlebih dahulu agar bisa terkoneksi dengan jaringan wireless.

Kelemahan MAC Filter

MAC Address bisa di ketahui dengan software kisMAC. Setelah diketahui MAC Address bisa ditiru dan tidak konflik walau ada banyak MAC Address sama terkoneksi dalam satu AP.

Subscribe to:

Posts (Atom)